Tecnolog赤a

Si te llega este email de Google, la nueva estafa sofisticada ha comenzado

Cuidado con este sofisticado correo electr車nico de phishing que parece llegar de Google, compa?赤a que ya est芍 trabajando en una soluci車n.

Los estafadores de Internet no dejan de idear nuevas estrategias para tratar de hacerse con informaci車n personal y datos sensibles de sus v赤ctimas a trav谷s de toda clase de aplicaciones y dispositivos. Aunque el correo electr車nico sigue siendo a d赤a de hoy uno de los m谷todos m芍s usados por los hackers, con la t谷cnica del phishing como una de las m芍s recurrentes. As赤 lo ha compartido el desarrollador Nick Johnson tras ser el ※objetivo de un ataque de phishing extremadamente sofisticado que explota una vulnerabilidad en la infraestructura de Google§.

Cuidado con esta nuevo ataque de phishing de Google

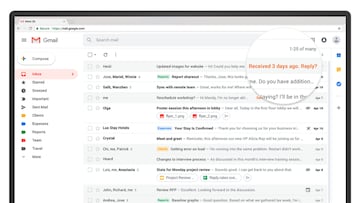

El correo electr車nico que recibi車 proven赤a de la cuenta de correo no-reply@accounts.google.com, la cual ※supera la comprobaci車n de firma DKIM§, se?ala Johnson. Gmail no mostr車 ninguna advertencia e ※incluso lo incluye en la misma conversaci車n que otras alertas de seguridad leg赤timas§.

Este correo electr車nico advert赤a a Johnson que Google hab赤a recibido una citaci車n para que presentara una copia de su cuenta de Google. Al hacer clic en un enlace dentro del correo electr車nico, se accede a una p芍gina de &portal de soporte* muy convincente, alojada en sites.google.com. Esta t芍ctica es astuta, afirma Johnson, porque la gente ver芍 que el dominio es http://google.com y asumir芍 que es real y leg赤timo.

As赤, al hacer clic en &A?adir documentos adicionales* o &Ver caso&, se accede a la p芍gina de inicio de sesi車n; si la v赤ctima ingresa sus datos, los estafadores ※presumiblemente recopilar芍n sus credenciales de inicio de sesi車n y las usar芍n para comprometer su cuenta§, afirma el desarrollador.

?C車mo lograron falsificar los hackers un correo electr車nico v芍lido? Johnson atribuye la culpa a ※dos vulnerabilidades en la infraestructura de Google que se han negado a solucionar§. En primer lugar, el sitio sites.google.com es de ※antes de que Google se tomara en serio la seguridad§. Se puede alojar contenido en un subdominio de google.com y, fundamentalmente, admite scripts arbitrarios.

※Obviamente, esto simplifica la creaci車n de un sitio de recolecci車n de credenciales; simplemente tienen que estar preparados para subir nuevas versiones a medida que Google elimine las antiguas§, afirma Johnson. ※Adem芍s, a los atacantes les beneficia que no haya forma de denunciar el ataque desde la interfaz de sites§. Con todo, Johnson exige a Google que desactive los scripts y las incrustaciones arbitrarias en sites, ya que son un vector de phishing demasiado potente y peligroso.

A todo ello debemos sumar que el correo electr車nico en s赤, que aprovecha Google OAuth y la pr芍ctica de Google de usar &yo* al referirse a sus propios correos electr車nicos, es ※mucho m芍s sofisticado y, en mi opini車n, un problema de seguridad mucho mayor por parte de Google§. Tras descubrir todos estos problemas de seguridad, Johnson avis車 a Google, compa?赤a que reconoci車 un error en el que ya est芍n trabajando: ※Estamos al tanto de este tipo de ataque dirigido por el actor de amenazas Rockfoils y hemos estado implementando protecciones durante la 迆ltima semana§, asegura un portavoz de Google a Newsweek. ※Estas protecciones pronto estar芍n completamente implementadas, lo que eliminar芍 esta v赤a de ataque§, confirman desde Google.

Sigue el canal de MeriStation en Twitter. Tu web de videojuegos y de entretenimiento, para conocer todas las noticias, novedades y 迆ltima hora sobre el mundo del videojuego, cine, series, manga y anime. Avances, an芍lisis, entrevistas, tr芍ileres, gameplays, podcasts y mucho m芍s. ?Suscr赤bete! Si est芍s interesado en licenciar este contenido, pincha aqu赤.