Tecnología

Cómo los hackers pueden robar tus cuentas con tu propia ayuda y sin que lo sepas

Muchos juegos de redes sociales como los del horóscopo o los de “crear nombres” son, en realidad, tácticas de ingeniería social dise?adas para extraer datos privados de sus víctimas, que posteriormente pueden ser usados para robar sus cuentas.

Seguro que alguna vez has visto esos “juegos” aparentemente inofensivos en redes sociales que te invitan a compartir detalles personales como tu fecha de nacimiento, el nombre de tu mascota o tu lugar de nacimiento. Puede que incluso hayas participado en alguno, sin sospechar que detrás de la diversión hay un objetivo mucho más siniestro: recopilar datos personales que los hackers pueden usar para robar cuentas. En este artículo os explicamos cómo funcionan estas trampas y qué puedes hacer para evitar caer en ellas.

No participes en estos juegos en redes sociales si no quieres ser víctima de un posible robo de cuentas e identidad

En redes sociales, es común ver publicaciones que invitan a los usuarios a participar en juegos aparentemente inofensivos. Desde ocurrencias como “descubre tu nombre de actor porno” hasta “qué personaje de ficción serías según tu fecha de nacimiento”, estos retos parecen únicamente una forma divertida de interactuar. Sin embargo, muchos de ellos están dise?ados para extraer información personal valiosa sin que los usuarios se den cuenta. Datos privados y de carácter personal como el nombre de nuestra primera mascota, el de nuestros padres, o nuestra fecha o lugar de nacimiento pueden parecer triviales, pero suelen coincidir con las preguntas de seguridad que protegen el acceso a cuentas en distintos servicios como correo electrónico y redes sociales.

En otras palabras: estos “juegos” están dise?ados deliberadamente para que los usuarios que piquen compartan de manera voluntaria datos que, aunque pueda parecer que carecen de importancia, pueden ser utilizados en el servicio de recuperación de cuentas para robárnoslas. Se trata de una estrategia de ingeniería social. Algunos de estos juegos virales pueden tomar distintas formas, pero suelen compartir el mismo propósito oculto. Debajo os dejamos con varios ejemplos:

- Generadores de nombres: “Tu nombre de estrella del rock es el nombre de tu primera mascota más el nombre de la ciudad donde naciste”.

- Horóscopos y fortuna: “Esta es la suerte que tendrás este a?o según tu fecha de nacimiento”.

- Desafíos de recuerdos: “Publica el nombre de tu primer coche y el a?o en que lo compraste”.

- Cuestionarios nostálgicos o exóticos: “Tu nombre, raza y profesión en el mundo de ‘Star Wars’ es una combinación de tu fecha de nacimiento y tu nombre y apellidos”.

Participar en estos juegos puede parecer inofensivo, pero al compartir esta información en público o incluso con amigos, se está proporcionando a posibles atacantes datos que podrían usar para restablecer contrase?as o suplantar la identidad del usuario. Los ciberdelincuentes no necesitan hackear bases de datos complejas cuando la gente les regala voluntariamente las respuestas a las preguntas de seguridad de sus cuentas bancarias, redes sociales o correos electrónicos.

?Qué puede llevar a un hacker a robar nuestras cuentas de redes sociales?

El robo de una cuenta en redes sociales rara vez es el objetivo final de un ciberdelincuente. En muchos casos, es solo el primer paso hacia un delito más elaborado, y que puede ser continuado en el tiempo. Una vez que un atacante tiene acceso a nuestra cuenta, puede suplantarnos para enga?ar a nuestros contactos y hacerles caer en trampas dise?adas para robar su dinero o información. Por ejemplo, pueden enviar mensajes a familiares y amigos pidiendo ayuda económica con una excusa creíble, como una emergencia médica o un problema inesperado, cuando en realidad el dinero irá directamente al hacker. Además, pueden utilizar la cuenta robada para difundir enlaces maliciosos que contengan algún tipo de estafa, aprovechando la confianza que nuestros contactos tienen en nosotros.

También pueden usar la cuenta para chantajear al propio usuario exigiendo un rescate a cambio de devolverle el acceso, una táctica habitual en casos de secuestro digital de cuentas. En situaciones más graves, los atacantes pueden hallar contenido comprometedor como fotografías y vídeos de carácter íntimo en mensajes privados o almacenadas en la nube asociada a la cuenta para intentar extorsionar a la víctima con amenazas de divulgarlos a nuestra familia y amigos, una práctica conocida como sextorsión.

Por si no fuese suficiente grado de peligrosidad, muchas cuentas de redes sociales pueden estar vinculadas a otros servicios que almacenan dinero o información financiera, o las cuentas comprometidas pueden usar la misma combinación de correo electrónico o nombre de usuario y contrase?a. Un atacante que acceda a una cuenta comprometida podría tratar de entrar en plataformas como PayPal, Amazon —donde podríamos tener saldo acumulado en forma de cheques regalo— o incluso servicios bancarios online, sobre todo si encuentra correos electrónicos relacionados con pagos o recuperaciones de contrase?a. En el peor de los casos, un ciberdelincuente con acceso a varias cuentas puede ir encadenando ataques hasta tomar el control total de la identidad digital de una persona, con consecuencias desastrosas para la víctima.

?Cómo saber si nuestras cuentas de correo electrónico han sido comprometidas? ?Cómo evitar el robo de nuestras cuentas?

En muchas ocasiones las propias compa?ías de redes sociales y otra infraestructura en línea no informan a sus usuarios sobre vulneraciones en la seguridad de sus sistemas. Por ello, es recomendable utilizar herramientas que detecten si alguna de nuestras cuentas de correo electrónico han sido comprometidas en un ciberataque. Webs como Have I Been Pwned son muy útiles, ya que nos permiten comprobar si alguna de nuestras direcciones de correo ha quedado expuesta en una filtración de datos. Si encontramos nuestro correo en una brecha de seguridad, lo más recomendable es cambiar inmediatamente todas las contrase?as de cualquier servicio en el que nos hayamos registrado con él. Si nos registramos en su lista de notificaciones, recibiremos avisos automáticos en caso de que nuestra dirección aparezca en futuras filtraciones o robos de datos de gran envergadura.

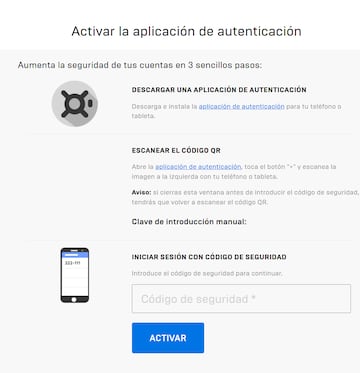

La autenticación en dos pasos (2FA) es una de las medidas más eficaces, ya que incluso si un atacante obtiene nuestra contrase?a, necesitaría un código adicional generado en nuestro teléfono o enviado a otro dispositivo seguro para acceder a la cuenta. También es recomendable activar opciones de seguridad adicionales de biometría, como el reconocimiento facial o la huella dactilar, cuando estén disponibles, ya que estas formas de autenticación son mucho más difíciles de falsificar. Usar gestores de contrase?as para generar claves únicas y complejas para cada servicio también ayuda a minimizar riesgos, evitando que un solo robo de credenciales comprometa múltiples cuentas.

Más allá de estas herramientas, adoptar buenas prácticas en el uso de internet y redes sociales es clave para minimizar el riesgo de sufrir un ataque, si bien es cierto que no lo elimina por completo. No compartir información de carácter privado en foros públicos o redes sociales es algo esencial no solo para mantener nuestra privacidad, sino también para evitar o dificultar posibles robos de cuentas y suplantaciones de identidad que nos puedan perjudicar tanto a nosotros mismos como a nuestro entorno.